Redundant Internet connections (5.2.1 and higher)

In this example, you will create a WAN link interface that provides your FortiGate unit with redundant Internet connections from two Internet service providers (ISPs). The WAN link interface combines these two connections into a single interface.

在此範例中,您將會建置一組虛擬的WAN線路來確保您的FortiGate設備在兩組網際網路的線路上具有備援網路連線的能力。這個WAN虛擬線路將會合併原有的兩組線路為一個單一的介面。

This example includes weighted load balancing so that most of your Internet traffic is handled by one ISP.

此方法僅針對FortiOS版本5.2.1及以上版本。

此範例包含比重負載平衡的設定,所以大多數時候,您的網路流量只會流經其中一條ISP業者提供的網路線路。

A video of this recipe can be found here

此方法的教學影片可在這裡找到(英文影片)

This recipe is only for FortiOS releases 5.2.1 and higher.

此方法僅適用於5.2.1及以上版本

1. Connecting your ISPs to the FortiGate

連接您的ISP設備與FortiGate設備Connect your ISP devices to your FortiGate so that the ISP you wish to use for most traffic is connected to WAN1 and the other connects to WAN2.

將您的ISP設備(小烏龜)與FortiGate設備連接,其中,將您希望使用的流量較大的線路(主線路)連接到WAN1,而另一條線路(備援線路)則連接到WAN2

2. Deleting security policies and routes that use WAN1 or WAN2

將防火牆規則中,有使用到WAN1或WAN2兩條線路的規則全部刪除You will not be able to add an interface to the WAN link interface if it is already used in the FortiGate’s configuration, so you must delete any policies or routes that use either WAN1 or WAN2.

若是在FortiGate上仍有與WAN1或WAN2兩條線路相關的防火牆規則存在,您將無法建立WAN線路介面,所以,您必須將任何會使用到WAN1或WAN2線路的防火牆規則或是路由規則給移除掉。

大多數FortiGate模組在預設時即存在一條使用到WAN1的防火牆規則,這條預設規則也必須刪除才行。

Go to Policy & Objects > Policy > IPv4 and delete any policies that use WAN1 or WAN2.

點選到"政策&物件" > 政策 > IPv4,刪除任何有使用到WAN1或WAN2的政策

Go to Router > Static > Static Routes and delete any routes that use WAN1 or WAN2.

點選到 路由 > 靜態 > 靜態路由,刪除任何有使用到WAN1或WAN2的政策

3. Creating a WAN link interface

建立虛擬WAN線路Go to System > Network > WAN Link Load Balancing.

點選到 系統 > 網路 > WAN端連線平衡負載

Set WAN Load Balancingto Weighted Round Robin. This will allow you to prioritize the WAN1 interface so that more traffic uses it.

在 WAN端連線平衡負載 項目,點選到加權輪循。此操作可以讓您提高WAN1介面被使用的優先順序,如此一來,大多數的流量都會優先通過WAN1。

在"介面群組"中加入WAN1到清單中,將"權重"設為3,並將您的ISP業者提供的Gateway IP設定上去。

You can optionally configure Health Checkto verify that WAN1 can connect to the Internet.

您可以選擇性的設定 "量測線路品質" 以確認WAN1線路可以正常連接到網際網路上

Do the same for WAN2, but instead set Weightto 1.

參照WAN1的設定方式來設定WAN2,但要將"權重"設為1

You can optionally configure Health Checkto verify that WAN2 can connect to the Internet.

您可以選擇型的設定 "量測線路品質" 以確認WAN2線路可以正常連接到網際網路上

The weight settings will cause 75% of traffic to use WAN1, with the remaining 25% using WAN2.

這項比重設定會使大約75%的流量使用WAN 1線路,而其餘的25%流量則會流經WAN 2線路。

4. Creating a default route for the WAN link interface

建立一組路由規則給新建的WAN線路介面使用Go to Router > Static > Static Routes and create a new default route.

點選到 "路由" > "靜態" > "靜態路由",並建立一組新的預設路由。

Device(設備)設為WAN link Interface。

5. Allowing traffic from the internal network to the WAN link interface

允許流量從內部網路流向WAN線路介面Go to Policy & Objects > Policy > IPv4 and create a new policy.

點選到 "政策&物件 > 政策 > IPv4,建立一組新的政策(防火牆規則)

Set Incoming Interfaceto your internal network’s interface and set Outgoing Interfaceto the WAN link interface.

將進入介面設為您的內部網路,將外出介面設為WAN線路介面

Turn on NAT

啟用NAT功能(在政策設定中確認NAT狀態為ON)

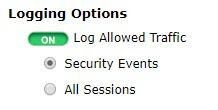

Scroll down to view the Logging Options. To view the results later, turn on Log Allowed Traffic and select All Sessions.

將畫面下拉,檢視到紀錄設定選項,為了稍後可以檢視到紀錄,確認此項目的狀態為ON,並請點選到"全部連線會話"

-----------------------------------以上為實作,以下為結果----------------------------------

6. Results

結果Browse the Internet using a PC on the internal network and then go to System > FortiView > All Sessions

找台電腦,用網頁瀏覽器連到FortiGate的管理網頁,登入並點選到 "系統" > FortiView > "全部連線對話"

Ensure that the Dst Interface column is visible in the traffic log. If it is not shown, right-click on the title row and select Dst Interfacefrom the dropdown menu. Scroll to the bottom of the menu and select Apply.

確保 Dst Interface(目的介面)的攔位在記錄(Log)中可以被找到。若找不到,在標題列上點右鍵(或在右上角的齒輪上點左鍵),選擇Dst Interface(目的介面),點擊Apply(採用)。

The log shows traffic flowing through both WAN1 and WAN2

在紀錄中,Dst Interface(目的介面)應該同時檢視到WAN 1及WAN 2的存在,並能檢視到流經兩者的流量。

Disconnect the WAN1 port, continue to browse the Internet, and refresh the traffic log. All traffic is now flowing through WAN2, until you reconnect WAN1.

中斷WAN 1線路的連線(拔線or關閉Wan 1介面),重整網頁後,繼續檢視網頁上的紀錄,更新流量狀態後(左上角有個重整按紐),再次檢視流量紀錄,此時,所有的紀錄中,所有的流量應應全部流經WAN 2線路,直到您恢復WAN 1線路的連線後,才會恢復到WAN1、WAN2並存的狀態。