In this example, you will use DHCP and your FortiGate’s default configuration to securely connect your internal network to the Internet in two simple steps.

在此範例中,您只需要做兩個簡單的步驟,就能使用DHCP功能以及FortiGate的初始設定來安全地連接您的內部網路(Internal network)以及網際網路(Internet)。

(簡單來說,就是利用DHCP功能讓FortiGate設備能夠快速啟用,提供基本防護。)

(需要預先跟ISP業者講好使用DHCP功能,讓FortiGate連接到小烏龜時,可以自動向ISP取得IP,同時,由於FortiGate在internal部分的初始設定就有啟用DHCP功能,底下的電腦只要接上就能自動取得DHCP派發的IP,所以才能做到快速連接,立即使用。)

This recipe has the following requirements:

這個方法有以下幾點需求:

- An ISP that provides connectivity with DHCP and accepts DHCP requests without authentication.

可提供DHCP連線功能並能接受無驗證DHCP請求的ISP業者(通常為中華電信) - A FortiGate with a default configuration that includes a DHCP server on the lan (or internal) interface and a security policy that securely allows all sessions from the Internal network to reach the Internet.

一台具有基本設定的FortiGate,基本設定包含以下兩點:

1:在lan介面存在DHCP server

2:防火牆規則允許內部網路(Internal)接觸到網際網路(Internet) - Your network uses IPv4 to connect to the FortiGate and Internet.

您的網路使用IPv4網路來連接FortiGate及網際網路(Internet)

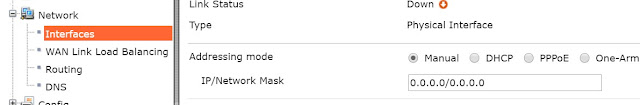

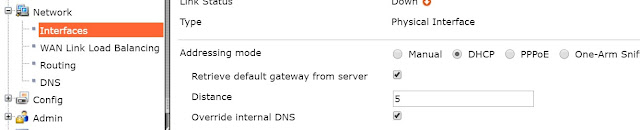

1. Connecting the FortiGate to your ISP and the internal network

將FortiGate連接到ISP及網際網路上

Connect the FortiGate wan interface to your ISP-supplied equipment.

將FortiGate的Wan端連接到您的ISP業者提供的設備(通常為中華電信的小烏龜)

Connect the internal network to the FortiGate’s default lan or internal interface.

將內部網路(Internal network)連接到FortiGate的預設 lan介面(或是叫Internal介面)

Turn on the ISP’s equipment, the FortiGate unit, and the PCs on the internal network.

啟動ISP業者提供的設備(小烏龜),啟動FortiGate設備,啟動電腦。

2. Configuring your PCs to use DHCP

設定您的電腦使用DHCP功能

For Windows Vista / 7 / 8:

Go to Network and Sharing Center and select Local Area Connections. Select Properties.

開啟"網路及共用中心",開啟"區域連線",開啟"內容"(網路及公用中心可以在"控制台" > "網路和網際網路"找到)

Select Internet Protocol Version 4 (TCP/IPv4), then select Properties.

開啟"網路及共用中心",開啟"區域連線",開啟"內容"(網路及公用中心可以在"控制台" > "網路和網際網路"找到)

Select Internet Protocol Version 4 (TCP/IPv4), then select Properties.

點選到"網際網路通訊協定第4版 (TCP/IPv4)",開啟"內容"

Select Obtain an IP address automatically and Obtain DNS server address automatically.

上半部點選到"自動取得IP位址",下半部點選到"自動取得DNS伺服器位址"

for Mac OS X

Go to Network Preferences and select Ethernet.

開啟網路設定,點選到Ethernet

Set Configure IPv4 to Using DHCP.在設定IPv4的部分選取到使用DHCP

開啟網路設定,點選到Ethernet

Set Configure IPv4 to Using DHCP.在設定IPv4的部分選取到使用DHCP

---------------------------以上為實作-----------以下為驗證----------------------------------

3. Results

From any PC on the internal network, open a web browser and browse to any website. You can successfully connect to the Internet.

從任意一台位在內網的電腦,開啟網頁瀏覽器隨便連個網站,您應該可以成功連上網際網路。

Go to Policy & Objects > IPv4 > Policy. Your Internet-access policy is at the top of list, in the lan – wan section (this section’s name varies based on the FortiGate model).

開啟"政策&物件" > "IPv4" > 政策。

您的防火牆規則位於表單的最上方,位於lan-wan的區域(此區域的名稱會因不同的版本或模式而出現不同的表示名稱,此處截圖的名稱為internal - wan 1)

您的防火牆規則位於表單的最上方,位於lan-wan的區域(此區域的名稱會因不同的版本或模式而出現不同的表示名稱,此處截圖的名稱為internal - wan 1)

View the Count column, which displays the total amount of traffic that has used this policy since the FortiGate’s last reboot. The column should display results, showing that the policy is being used for traffic.

若看不到此攔位count(記數),在標題列上點右鍵(或在右上角的齒輪上點左鍵),選擇Count(記數),點擊Apply(採用)。